HEAT bietet Kunden bewährte Cloudlösungen, die für mehr Effizienz, Konformität und Sicherheit in ihren Unternehmen sorgt.

Das Unternehmen versetzt IT- und Personalabteilungen, Hausverwaltung, Kundenservice und andere Unternehmensfunktionen in die Lage, ihre Geschäftsprozesse zu vereinfachen und zu automatisieren. So können sie die Servicequalität verbessern und gleichzeitig Endpunkte verwalten und schützen, um Bedrohungen zu erkennen und die Kontinuität des Geschäftsbetriebs sicherzustellen.

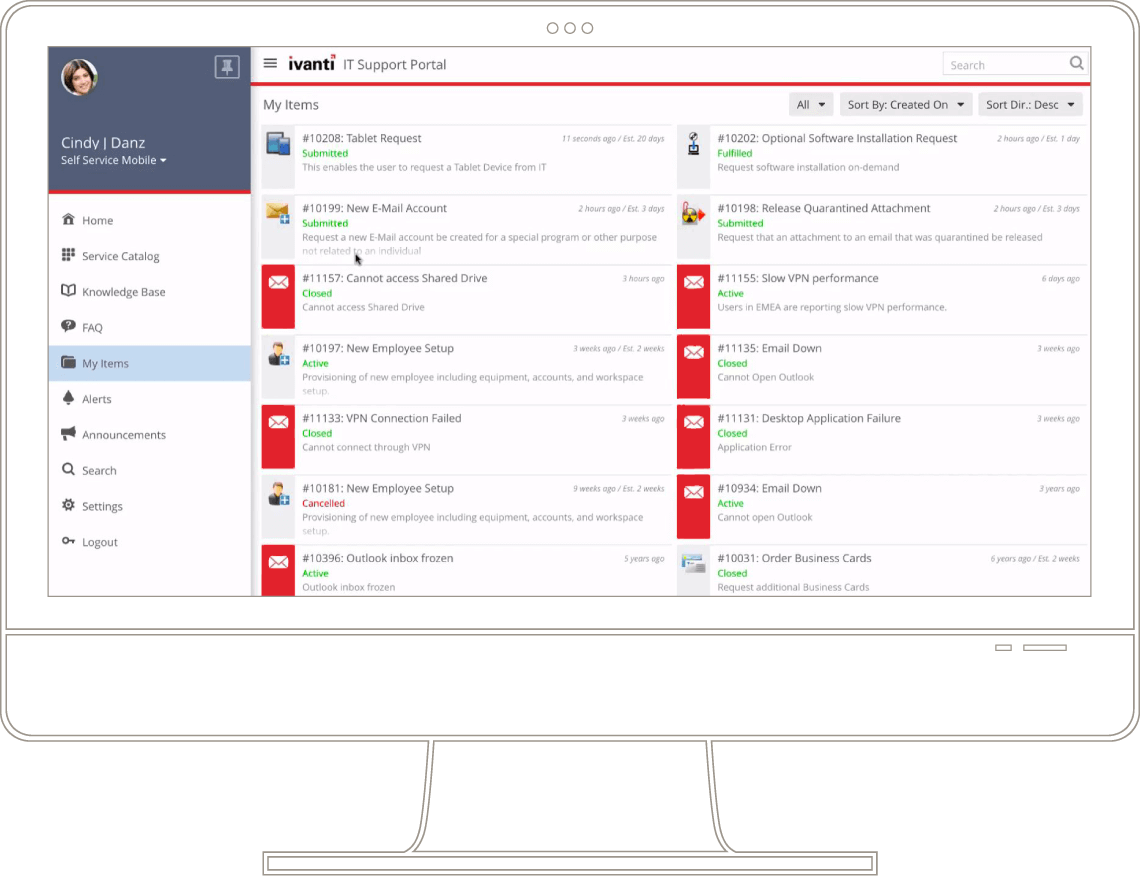

Im Rahmen der Akquisition von LANDESK durch Clearlake Capital im Januar 2017 fügte Clearlake sein Portfoliounternehmen HEAT Software zur Investition in die neue Plattform LANDESK hinzu. Als Ergebnis wurde ein neues Unternehmen mit dem Namen Ivanti gegründet.